Le chaos redouté n'a pas eu lieu

Le chaos informatique redouté pour des dizaines de milliers d'internautes ne s'est pas concrétisé lundi malgré l'expiration d'un programme de protection mis au point par le FBI contre un virus découvert en 2007.

Les entreprises de sécurité sur internet n'ont signalé aucune coupure importante liée au virus «DNS Changer». Beaucoup de fournisseurs d'accès avaient pris les devants en améliorant la sécurité de leurs systèmes et en contactant leurs clients pour leur permettre d'anticiper d'éventuels problèmes.

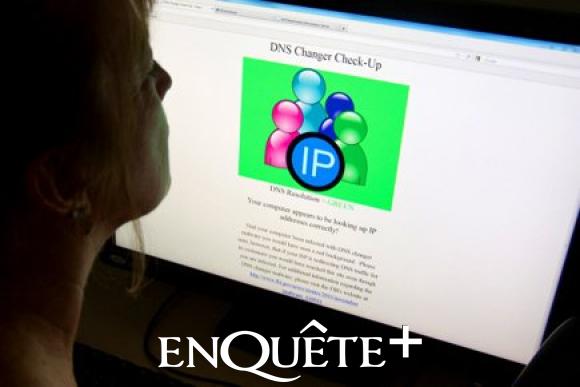

Tous les ordinateurs encore infectés par le virus «DNS Changer», ayant sévi entre 2007 et 2011, étaient susceptibles de subir une panne totale d'internet à partir de lundi matin quand arrivait à expiration l'autorisation judiciaire obtenue par le FBI pour mettre au point des serveurs de remplacement qui permettaient jusque-là aux machines infectées d'avoir un trafic normal.

Le virus a été véhiculé par des cybercriminels -- six Estoniens et un Russe inculpés en novembre -- sous forme d'arnaque publicitaire visant à rediriger les usagers de certains sites vers d'autres noms de domaine.

Il aurait pu toucher 4 millions d'ordinateurs dans le monde, et 210 000 seraient toujours infectés, selon des chiffres publiés par un groupe de travail créé pour gérer la menace.

La majorité d'entre eux se trouve aux États-Unis (41 000), les autres se répartissent dans une dizaine de pays (Italie, Allemagne, Royaume-Uni, Canada, Inde, Australie, etc.). Environ 7800 ordinateurs sont concernés en France, selon le groupe de travail.

Lundi, les serveurs temporaires mis au point par le FBI pour gérer les connexions, même pour les ordinateurs infectés par le virus, ont été éteints sans que cela pose problème.

«Aucun problème n'a été signalé», a assuré à l'AFP une porte-parole du FBI, Jenny Shearer.

Virus assez ancien

«Beaucoup de gros fournisseurs d'accès ont réussi à maintenir la connexion de leurs utilisateurs touchés par le virus, même après l'arrêt des serveurs du FBI», a dit sur Twitter Mikko Hypponen, directeur de recherche de l'entreprise F-Secure, basée en Finlande.

«Bien que ce ne soit pas encore terminé, je crois qu'on peut dire que l'affaire DNS Changer se termine bien», a-t-il ajouté.

Johannes Ullrich, chercheur à l'institut SANS Security, a expliqué que les ordinateurs équipés du logiciel Windows et touchés par le virus pouvaient «revenir à une configuration par défaut lorsque les serveurs temporaires seront éteints».

«Et si vous étiez connectés aux mauvais serveurs, il y a de bonnes chances que les fournisseurs d'accès aient tenté de vous contacter», a-t-il ajouté en soulignant que le virus était assez ancien pour que les antivirus utilisés aujourd'hui le reconnaissent.

Le groupe de travail chargé de surveiller le «DNS Changer» a lancé un site (http://www.dcwg.org) pour expliquer aux utilisateurs comment détecter le virus et résoudre les problèmes.

Si un ordinateur est infecté, les experts pensent qu'il est toujours possible d'accéder à internet en reconfigurant la manière de se connecter: par exemple au lieu d'entrer un nom de site, il est possible d'utiliser son adresse masquée, qui consiste en une série de chiffres, explique Marco Preuss, de l'entreprise de sécurité russe Kaspersky, sur le blog Securelist.

«Si vous connaissez l'adresse du serveur, vous pouvez vous en servir au lieu de taper le nom du site, par exemple les numéros 195.122.169.23 correspondent à securelist.com», précise-t-il.

Lapresse.ca